بدافزار never-before-seen به دلیل معماری ماژولار و قابلیت نصب روت کیت ها، لقب «چاقوی ارتش سوئیس» (Swiss Army Knife) گرفته است.

این تهدید لینوکس که قبلا شناسایی نشده بود، توسط اینتزر لایتنینگ فریمورک نامیده میشود، و به ویژگیهای فراوانی مجهز است که آن را به یکی از پیچیدهترین چارچوبهای توسعهیافته برای هدف قرار دادن سیستمهای لینوکس تبدیل میکند.

رایان رابینسون، محقق Intezer، در گزارش جدیدی که هفته پیش منتشر شده است، گفت: «این فریمورک دارای قابلیتهای فعال سازی و غیرفعال کردن ارتباط با عامل تهدید، از جمله باز کردن SSH روی یک ماشین آلوده، استفاده از دستور polymorphic malleable و کنترل پیکربندی است».

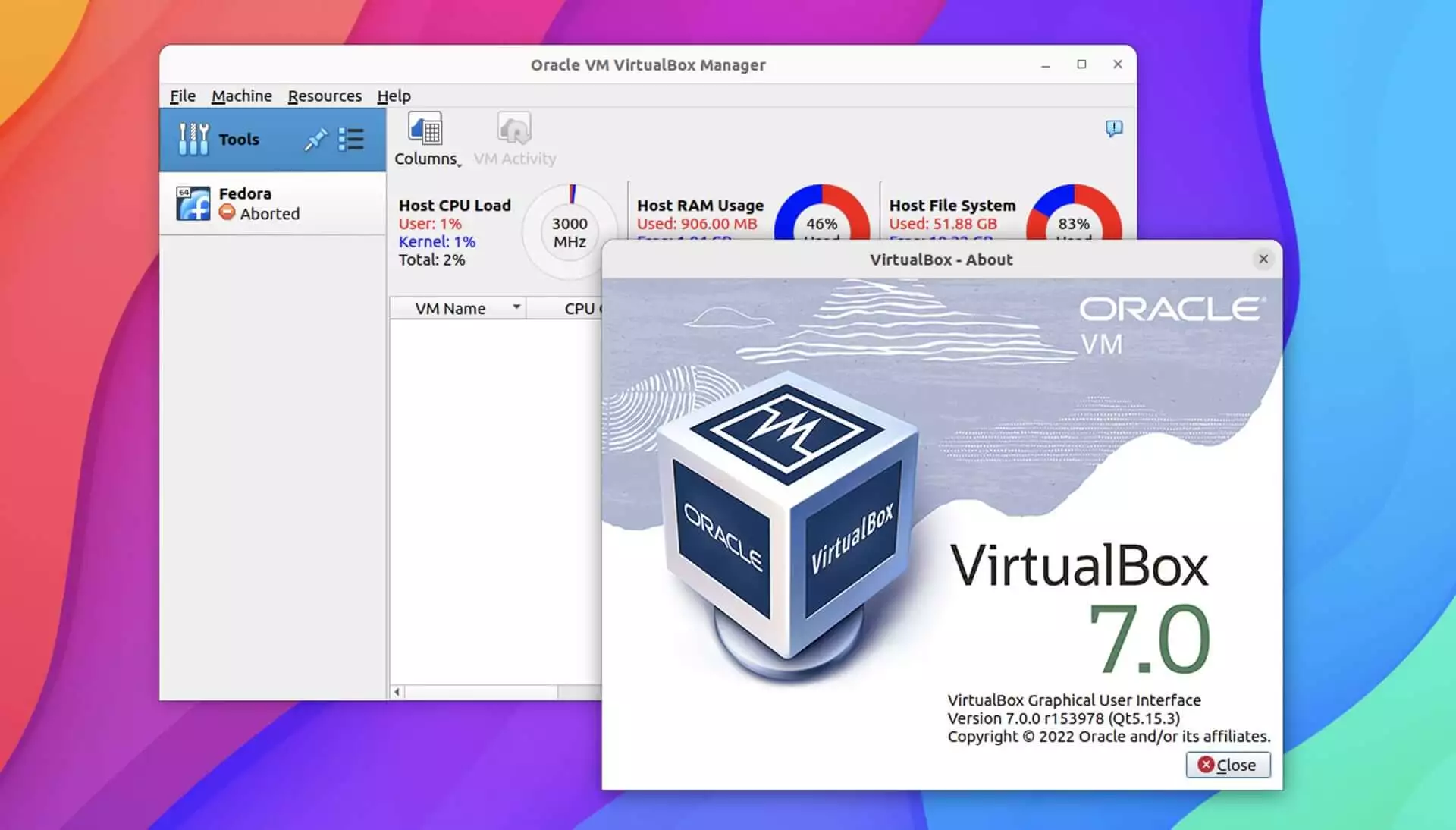

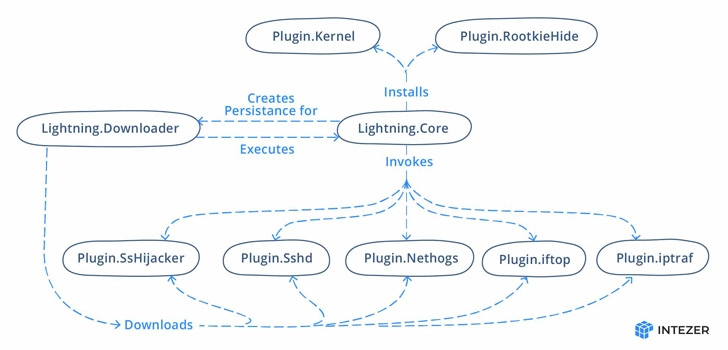

مرکز اصلی این بدافزار یک دانلود کننده (“kbioset”) و یک ماژول هسته (“kkdmflush”) است که اولی برای بدست آوردن حداقل هفت افزونه مختلف از یک سرور راه دور طراحی شده است که متعاقباً توسط مؤلفه اصلی فراخوانی می شوند.

علاوه بر این، دانلود کننده نیز مسئول حفظ و ماندگاری ماژول اصلی فریمورک است. رابینسون خاطرنشان کرد: “عملکرد اصلی ماژول دانلودر واکشی سایر اجزا و اجرای ماژول اصلی است.”

ماژول اصلی، به نوبه خود، با سرور فرمان و کنترل (C2) تماس برقرار می کند تا دستورات لازم برای اجرای پلاگین ها را دریافت کند، در حالی که مراقب پنهان کردن حضور خود در ماشین در معرض خطر است.

برخی از دستورات جالب توجه دریافتی از سرور، بدافزار را قادر میسازد تا دستگاه را انگشت نگاری کند (بررسی fingerprint)، دستورات پوسته را اجرا کند، فایلها را در سرور C2 آپلود کند، دادههای دلخواه را در فایل بنویسد، و حتی خود را بهروزرسانی و از میزبان آلوده حذف کند.

با ایجاد یک اسکریپت initialization که پس از بوت شدن سیستم اجرا می شود، سعی می کند، پایداری خود را بیشتر کند و عملاً به دانلود کننده اجازه می دهد تا به طور خودکار راه اندازی شود.

رابینسون خاطرنشان کرد: «فریم ورک لایتنینگ یک بدافزار جالب است زیرا دیدن چنین چارچوب بزرگ برای هدف قرار دادن لینوکس معمول نیست.

کشف لایتنینگ فریم ورک آن را به پنجمین نوع بدافزار لینوکس تبدیل کرد که پس از BPFDoor، Symbiote، Syslogk و OrBit در مدت کوتاه سه ماهه کشف شده است.