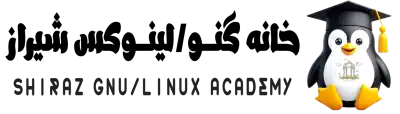

هشدار امنیتی فوری: آسیبپذیری بحرانی در FortiGate Firewall (CVE-2025-58325)

23 مهر 1404

پیمان لاری

1013 بازدید

5دقیقه

آنچه در این مقاله میخوانید [پنهانسازی]

🚨 هشدار امنیتی فوری: فایروال FortiGate هک میشود! (CVE-2025-58325)

خلاصه اجرایی

یک آسیبپذیری بحرانی با شناسه CVE-2025-58325 در FortiGate Firewalls و FortiOS شناسایی شده است که به دلیل نقص در ارائه عملکرد CLI (CWE-684) ایجاد شده است. این نقص با امتیاز CVSS 8.8 (بالا) به مهاجم محلی با دسترسی کمامتیاز اجازه میدهد محدودیتهای CLI را دور بزند و دستورات privileged را اجرا کند و بهطور بالقوه کنترل کامل فایروال را در اختیار بگیرد. این آسیبپذیری به دلیل PoC عمومی و سهولت بهرهبرداری، تهدیدی جدی برای زیرساختهای امنیتی سازمانی محسوب میشود.فورتینت وصلههای امنیتی برای این آسیبپذیری منتشر کرده است و به دلیل PoC عمومی، بهروزرسانی فوری سیستمها اکیداً توصیه میشود.

جزئیات فنی

- شناسه آسیبپذیری: CVE-2025-58325

- محصولات تحت تأثیر: FortiGate Hardware (60E/F, 100F, 200F, 400F, 600F+, 1000F+) و FortiGate VM، نسخههای FortiOS 7.6.0 و 7.4.2-7.4.5

- امتیاز CVSS: 8.8 (بالا)

- نوع آسیبپذیری: افزایش دسترسی محلی (Local Privilege Escalation – CLI Bypass)

- علت: نقص در ارائه عملکرد CLI که امکان دور زدن محدودیتها را فراهم میکند

- تأثیرات احتمالی:

- دسترسی غیرمجاز با سطح دسترسی privileged

- اجرای دستورات دلخواه در سطح سیستم

- به خطر افتادن کامل فایروال و دادههای امنیتی

- امکان گسترش حملات به سایر بخشهای شبکه

- وضعیت بهرهبرداری: PoC عمومی موجود و بهرهبرداری فعال گزارش شده

توصیههای امنیتی

فورتینت بهروزرسانیهای نرمافزاری را برای رفع این آسیبپذیری منتشر کرده است. با توجه به شدت بالای این نقص و وجود PoC عمومی، اقدامات زیر برای مدیران و کارشناسان امنیتی الزامی است:- بهروزرسانی فوری نرمافزار:

- به نسخههای 7.6.1 یا 7.4.6+ ارتقا دهید. وصلهها را از وبسایت رسمی FortiGuard دانلود کنید.

- اطمینان حاصل کنید که فرآیند بهروزرسانی مطابق با استانداردهای سازمانی انجام شود.

- محدود کردن دسترسی به CLI:

- دسترسی CLI برای کاربران non-admin را غیرفعال کنید.

- از فایروالها و قوانین شبکه برای محدود کردن دسترسی console/SSH استفاده کنید.

- نظارت و شناسایی نفوذ:

- سیستمهای نظارتی (SIEM) را برای شناسایی فعالیتهای مشکوک CLI پیکربندی کنید.

- لاگهای CLI و فعالیتهای سیستمی را بهصورت مستمر بررسی کنید.

- مدیریت دسترسیها:

- دسترسیهای غیرضروری به حسابهای محلی را محدود کنید.

- از پروتکلهای امن (مانند SSH با احراز هویت قوی) استفاده کنید.

- برنامهریزی برای پاسخ به حادثه:

- در صورت مشکوک شدن به بهرهبرداری، پروتکلهای پاسخ به حادثه را فعال کنید.

- فایروالهای مشکوک را ایزوله کرده و تحلیل قانونی انجام دهید.

جدول زمانی و منابع

- تاریخ انتشار اطلاعیه: ۱۴ اکتبر ۲۰۲۵

- منبع رسمی: FortiGuard PSIRT Advisory

- پشتیبانی فنی: برای دریافت راهنمایی، با تیم پشتیبانی فورتینت تماس بگیرید.

پیامدهای عدم اقدام

عدم بهروزرسانی فوری سیستمهای آسیبپذیر میتواند منجر به بهرهبرداری توسط مهاجمان، دسترسی غیرمجاز به فایروالهای حیاتی، نشت دادههای امنیتی و اختلال در عملیات شبکه سازمان شود. با توجه به PoC عمومی این آسیبپذیری، هرگونه تأخیر در اعمال وصلهها عواقب جدی به دنبال خواهد داشت.نتیجهگیری

آسیبپذیری CVE-2025-58325 یک تهدید فوری برای سازمانهایی است که از FortiGate استفاده میکنند. مدیران فناوری اطلاعات و کارشناسان امنیتی باید فوراً وصلهها را اعمال کرده و نظارت مستمر بر دسترسیهای CLI را تقویت کنند. برای اطلاعات بیشتر، به اطلاعیه رسمی فورتینت مراجعه کنید.برای مشاوره تخصصی در مورد ارزیابی مخاطرات یا پیادهسازی راهکارهای امنیتی، از طریق بخش مشاوره با تیم ما تماس بگیرید.