بدافزار لایتنینگ: تهدید جدید و پیچیده برای لینوکس

1دقیقه

آنچه در این مقاله میخوانید [پنهانسازی]

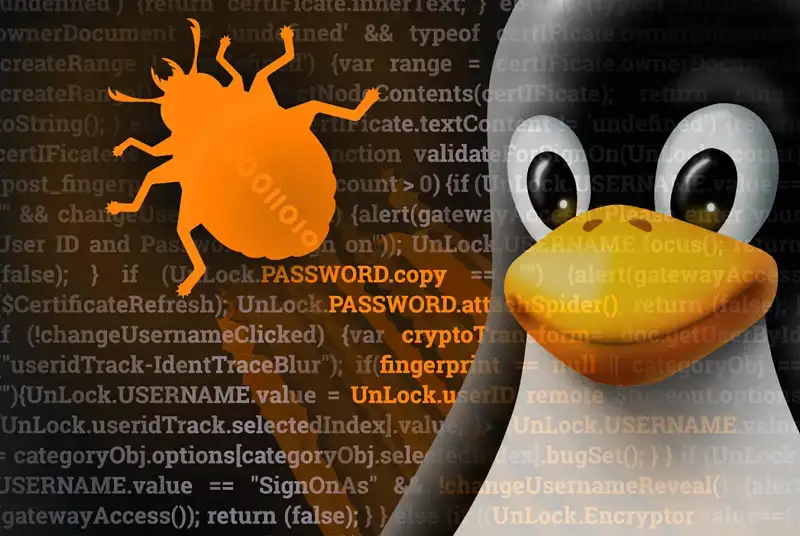

بدافزار لایتنینگ: تهدید پیشرفته برای سیستمهای لینوکس

محققان شرکت Intezer بدافزار جدیدی به نام لایتنینگ فریمورک (Lightning Framework) را کشف کردند. این بدافزار به دلیل معماری ماژولار و توانایی نصب روتکیتها، لقب «چاقوی ارتش سوئیس» را گرفته است. این تهدید پیچیده، سیستمهای لینوکس را هدف قرار داده و یکی از پیشرفتهترین بدافزارهای این پلتفرم محسوب میشود.

لایتنینگ فریمورک چیست؟

رایان رابینسون، محقق Intezer، در گزارش اخیر خود اعلام کرد:

«لایتنینگ فریمورک قابلیتهای متنوعی مانند باز کردن درگاه SSH، اجرای دستورات انعطافپذیر، کنترل تنظیمات، و فعال یا غیرفعال کردن ارتباط با هکرها ارائه میدهد.»

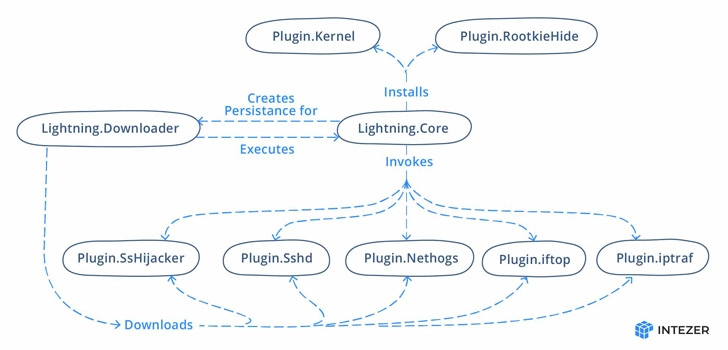

این بدافزار شامل دو بخش اصلی است:

- دانلودکننده (kbioset): حداقل هفت افزونه را از سرور راه دور دریافت و اجرا میکند.

- ماژول هسته (kkdmflush): با سرور فرمان و کنترل (C2) ارتباط برقرار میکند.

دانلودکننده همچنین ماژول اصلی را در سیستم پایدار نگه میدارد.

قابلیتهای بدافزار لایتنینگ

لایتنینگ فریمورک ویژگیهای خطرناکی دارد:

- مشخصات سیستم را شناسایی میکند (انگشتنگاری دستگاه).

- دستورات پوسته را اجرا میکند.

- فایلها را به سرور C2 آپلود میکند.

- دادهها را در فایلهای سیستم ذخیره میکند.

- خود را بهروزرسانی یا از سیستم حذف میکند.

- حضور خود را در سیستم مخفی میکند.

این بدافزار با اجرای اسکریپت راهاندازی پس از هر بوت، بهصورت خودکار فعال میشود.

چرا لایتنینگ خطرناک است؟

رابینسون توضیح داد:

«لایتنینگ فریمورک به دلیل طراحی ماژولار و قابلیتهای گسترده، تهدیدی جدی است. چنین بدافزار پیچیدهای برای لینوکس نادر است.»

این بدافزار پنجمین تهدید لینوکسی است که در سه ماه اخیر کشف شده است. پیشتر بدافزارهای BPFDoor، Symbiote، Syslogk و OrBit شناسایی شدند.

چگونه از سیستم لینوکس محافظت کنیم؟

برای محافظت در برابر لایتنینگ فریمورک:

- سیستمعامل و نرمافزارها را بهروز کنید.

- ترافیک شبکه را برای فعالیت مشکوک بررسی کنید.

- از آنتیویروسهای معتبر استفاده کنید.

- از دانلود فایلها یا اسکریپتهای ناشناس خودداری کنید.

جمعبندی

لایتنینگ فریمورک یک بدافزار پیشرفته است که سیستمهای لینوکس را تهدید میکند. کاربران لینوکس باید با بهروزرسانی منظم و استفاده از ابزارهای امنیتی، از دستگاههای خود محافظت کنند.